A l’occasion du centenaire de la première guerre mondiale qui a inauguré une série d’avancées technologiques majeures du 20ème et du 21ème siècle, il m’a semblé intéressant de me pencher sur la notion de guerre numérique, de cyber-guerre ou encore de guerre 2.0 puisque que c’est à la mode de tout décliner en 2.0. N’oublions pas qu’Internet est le descendant direct d’un réseau lancé par les militaires américains dès 1969, le réseau Arpanet, conçu pour transférer des paquets de données entre ordinateurs avec l’objectif de ne jamais être coupé en temps de guerre. Et puis, faire la guerre c’est à la fois s’informer et utiliser des technologies. Dans une guerre, l’information a toujours été éminemment stratégique et tous les moyens sont bons pour savoir ce que l’ennemie prépare, des pigeons voyageurs au ballons Zeppelin de la 1ère guerre mondiale jusqu’aux chevaux de Troie numériques d’aujourd’hui qui espionnent les ordinateurs. Dans un monde hyper-numérique et en réseau la cyber-guerre est une réalité à différentes facettes.

A l’occasion du centenaire de la première guerre mondiale qui a inauguré une série d’avancées technologiques majeures du 20ème et du 21ème siècle, il m’a semblé intéressant de me pencher sur la notion de guerre numérique, de cyber-guerre ou encore de guerre 2.0 puisque que c’est à la mode de tout décliner en 2.0. N’oublions pas qu’Internet est le descendant direct d’un réseau lancé par les militaires américains dès 1969, le réseau Arpanet, conçu pour transférer des paquets de données entre ordinateurs avec l’objectif de ne jamais être coupé en temps de guerre. Et puis, faire la guerre c’est à la fois s’informer et utiliser des technologies. Dans une guerre, l’information a toujours été éminemment stratégique et tous les moyens sont bons pour savoir ce que l’ennemie prépare, des pigeons voyageurs au ballons Zeppelin de la 1ère guerre mondiale jusqu’aux chevaux de Troie numériques d’aujourd’hui qui espionnent les ordinateurs. Dans un monde hyper-numérique et en réseau la cyber-guerre est une réalité à différentes facettes.

Comment peut-on définir une cyber guerre, une guerre numérique ?

Il faut distinguer plusieurs choses. La cyber-guerre, ou guerre cybernétique consiste en l’utilisation d’ordinateurs et des réseaux pour mener une guerre dans l’espace numérique. Par exemple s’informer en surveillant ses ennemis, en les empêchant de s’informer ou en diffusant de fausses informations. Cette guerre cybernétique qui a d’abord des objectifs purement militaires se décline aussi en guerre économique par de l’espionnage massif, comme la révélé récemment l’affaire Snowden mais aussi d’une certaine façon à travers la diffusion massive de câbles diplomatiques, dans le scandale Wikileaks. De nombreuses techniques et outils très sophistiqués sont utilisés par des spécialistes de l’informatique et du renseignement, souvent aidés par des hackers reconvertis qui se mettent au service de l’Etat : mémoire de masse, super processeurs, outil d’analyse sémantique, cryptographie, cryptanalyse.

Il faut distinguer plusieurs choses. La cyber-guerre, ou guerre cybernétique consiste en l’utilisation d’ordinateurs et des réseaux pour mener une guerre dans l’espace numérique. Par exemple s’informer en surveillant ses ennemis, en les empêchant de s’informer ou en diffusant de fausses informations. Cette guerre cybernétique qui a d’abord des objectifs purement militaires se décline aussi en guerre économique par de l’espionnage massif, comme la révélé récemment l’affaire Snowden mais aussi d’une certaine façon à travers la diffusion massive de câbles diplomatiques, dans le scandale Wikileaks. De nombreuses techniques et outils très sophistiqués sont utilisés par des spécialistes de l’informatique et du renseignement, souvent aidés par des hackers reconvertis qui se mettent au service de l’Etat : mémoire de masse, super processeurs, outil d’analyse sémantique, cryptographie, cryptanalyse.

A quelles stratégies et outils ont recours les acteurs de cette guerre numérique ?

L’ingéniosité dans ce domaine n’a pas de limites et nous le verrons, cela pose parfois des problèmes de cadre légal. On peut citer bien sûr les techniques de vers informatiques comme le virus « Stuxnet » qui a permis la destruction des centrifugeuses iraniennes qui enrichissait l’uranium à usage civil ou militaire. Il existe aussi la bonne vieille stratégie du cheval de Troie avec des sociétés qui vendent des logiciels militaires qui leur fournissent ensuite des informations stratégiques comme la technologie dite de « deep inspection » permettant de rentrer directement dans les paquets d’information circulant sur les réseaux. Les gouvernements font également de plus en plus appel aux grandes sociétés de l’Internet comme Google en leur achetant des renseignements stratégiques pour prévenir des actions terroristes, violentes ou contrer les mafias. Même si cela n’est pas nouveau, les écoutes téléphoniques sont largement utilisées pour faciliter les enquêtes et participer au travail gigantesque de renseignement ainsi qu’à l’analyse des millions d’informations issues les réseaux internet en faisant appel à des technologies de plus en plus pointues comme le web sémantique. Enfin, les techniques dites « d’ingénierie sociales » permettent, grâce à la collecte d’informations clés dans les réseaux sociaux, de tromper la vigilance de systèmes de sécurité humains et se faisant passer pour un autre.

L’ingéniosité dans ce domaine n’a pas de limites et nous le verrons, cela pose parfois des problèmes de cadre légal. On peut citer bien sûr les techniques de vers informatiques comme le virus « Stuxnet » qui a permis la destruction des centrifugeuses iraniennes qui enrichissait l’uranium à usage civil ou militaire. Il existe aussi la bonne vieille stratégie du cheval de Troie avec des sociétés qui vendent des logiciels militaires qui leur fournissent ensuite des informations stratégiques comme la technologie dite de « deep inspection » permettant de rentrer directement dans les paquets d’information circulant sur les réseaux. Les gouvernements font également de plus en plus appel aux grandes sociétés de l’Internet comme Google en leur achetant des renseignements stratégiques pour prévenir des actions terroristes, violentes ou contrer les mafias. Même si cela n’est pas nouveau, les écoutes téléphoniques sont largement utilisées pour faciliter les enquêtes et participer au travail gigantesque de renseignement ainsi qu’à l’analyse des millions d’informations issues les réseaux internet en faisant appel à des technologies de plus en plus pointues comme le web sémantique. Enfin, les techniques dites « d’ingénierie sociales » permettent, grâce à la collecte d’informations clés dans les réseaux sociaux, de tromper la vigilance de systèmes de sécurité humains et se faisant passer pour un autre.

La guerre numérique se joue t-elle aussi sur les théâtres d’opérations ?

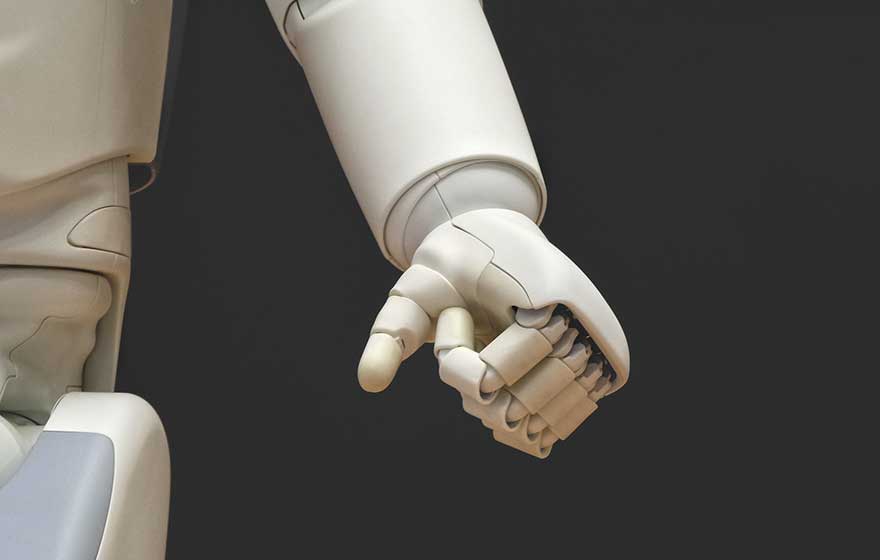

C’est effectivement la deuxième facette de cette guerre numérique qui transforme aussi les technologies de combats. La tendance est de déporter la guerre physique, de terrain vers les machines : du char d’assaut qui est né il y a 100 ans dans les tranchées de Verdun au robot combattant en passant par le drone. Aujourd’hui, la robotique prend une place de plus en plus importante et il ne serait pas étonnant de voir le fantassin remplacé par les robots dans les années qui viennent. Les armées américaines et israéliennes, très en pointe dans ce domaine testent différents « robots tueurs » qui feront leur apparition dans 4 à 5 ans sur le terrain. La science fiction de Terminator va peut-être devenir réalité. L’univers du jeu vidéo inspire également largement l’armée pour les technologies de combat. Les soldats s’entrainent de plus en plus avec des simulateurs vidéos, pour piloter bien sûr les avions de chasse, mais aussi les chars. Enfin, le numérique fournit de la réalité augmentée aux soldats, dans le casque et sur des lunettes de combat : on peut voir la position de ses adversaires, avoir accès à des cartes en temps réel et à de l’information enrichie.

C’est effectivement la deuxième facette de cette guerre numérique qui transforme aussi les technologies de combats. La tendance est de déporter la guerre physique, de terrain vers les machines : du char d’assaut qui est né il y a 100 ans dans les tranchées de Verdun au robot combattant en passant par le drone. Aujourd’hui, la robotique prend une place de plus en plus importante et il ne serait pas étonnant de voir le fantassin remplacé par les robots dans les années qui viennent. Les armées américaines et israéliennes, très en pointe dans ce domaine testent différents « robots tueurs » qui feront leur apparition dans 4 à 5 ans sur le terrain. La science fiction de Terminator va peut-être devenir réalité. L’univers du jeu vidéo inspire également largement l’armée pour les technologies de combat. Les soldats s’entrainent de plus en plus avec des simulateurs vidéos, pour piloter bien sûr les avions de chasse, mais aussi les chars. Enfin, le numérique fournit de la réalité augmentée aux soldats, dans le casque et sur des lunettes de combat : on peut voir la position de ses adversaires, avoir accès à des cartes en temps réel et à de l’information enrichie.

Est-on armés et prêts à ces nouvelles formes de menaces ?

Au niveau mondial, les américains et israéliens ont un coup d’avance. Les américains ont l’avantage d’avoir un accès privilégié aux données des géants de l’Internet et, comme les israéliens et les français ils sont de gros producteurs d’armes ce qui est stratégique pour la maitrise des technologies que l’on vend aux autres et donc que l’on pourra contourner ou pirater un jour. Aujourd’hui les états-majors ont bien pris conscience de l’importance du numérique et ils ont constitué de véritables directions spécialisées comme l’Agence nationale de la sécurité des systèmes d’information (ANSSI). Comme l’affirme Eric Bonnemaison, le directeur adjoint des Affaires stratégiques au ministère de la Défense, une clé USB défaillante peut faire plus de dégât qu’une bombe de 250 kg. En effet, les menaces de la cyber-guerre peuvent se décliner à l’infini car le numérique est transversal. Demain, des attaques malveillantes peuvent paralyser des sites stratégiques, des systèmes informations sensibles comme par exemple le système bancaire. Les échanges monétaires se numérisant de plus en plus, il est facile de mener des attaques bancaires à distance, de bloquer des virements ou geler des comptes. Preuve que ces questions sont à l’ordre du jour en France, il s’est tenue la semaine dernière à Lyon un colloque de haut niveau organisé par l’Observatoire en géostratégie de Lyon, Geolinks qui a réuni près de 300 universitaires, professionnels de la défense et de la sécurité pour débattre de la cybersécurité.

Quelles limites à ces nouvelles stratégies d’attaques ?

Le Patriot Act, voté par les américains après les attaques du 11 septembre donne un blanc seing aux autorités américaines pour se prémunir des attaques terroristes. Ce qui a conduit la NSA à demander aux majors de l’Internet comme Facebook ou Amazon des millions de données personnelles. Ce qui pose bien sûr des questions de respect de la vie privée. Il existe une sorte de schizophrénie de l’Etat qui lutte d’un côté contre les dictatures avec des lois d’exception et des mesures de type dictatoriales comme la surveillance généralisée. Ce qui peut vite se retrouver en contradiction totale avec des traités internationaux. L’autre limite est que toutes ces données ne seront jamais une retranscription totalement fidèle du réel et que cet espionnage massif et brut de décoffrage peut finalement être facile à contourner par l’utilisation d’avatars et de codes de langages. Enfin, l’extrême sophistication et la robotisation de l’armement poursuivent sans doute plus un objectif de réduction de pertes humaines dans les armées occidentales qu’une réelle efficacité militaire quand on voit que les 120 000 soldats les mieux armés du monde ont été mis en échec en Afghanistan par une guérilla plutôt artisanale. Même dans la guerre, le numérique ne peut faire l’impasse sur l’être humain.

Le Patriot Act, voté par les américains après les attaques du 11 septembre donne un blanc seing aux autorités américaines pour se prémunir des attaques terroristes. Ce qui a conduit la NSA à demander aux majors de l’Internet comme Facebook ou Amazon des millions de données personnelles. Ce qui pose bien sûr des questions de respect de la vie privée. Il existe une sorte de schizophrénie de l’Etat qui lutte d’un côté contre les dictatures avec des lois d’exception et des mesures de type dictatoriales comme la surveillance généralisée. Ce qui peut vite se retrouver en contradiction totale avec des traités internationaux. L’autre limite est que toutes ces données ne seront jamais une retranscription totalement fidèle du réel et que cet espionnage massif et brut de décoffrage peut finalement être facile à contourner par l’utilisation d’avatars et de codes de langages. Enfin, l’extrême sophistication et la robotisation de l’armement poursuivent sans doute plus un objectif de réduction de pertes humaines dans les armées occidentales qu’une réelle efficacité militaire quand on voit que les 120 000 soldats les mieux armés du monde ont été mis en échec en Afghanistan par une guérilla plutôt artisanale. Même dans la guerre, le numérique ne peut faire l’impasse sur l’être humain.

Laisser un commentaire